L’impact du cloud computing, de l’open source et de l’UX sur la sécurité informatique

Le Blog du Modérateur couvre depuis ce matin le Web2day. Jusqu’à vendredi, nous publierons des articles vous permettant de vivre l’événement à distance. Cette année encore, de nombreux speakers de renom décryptent les tendances du numérique, du marketing à l’IOT en passant par le design et la sécurité. Nous continuons cette série Web2day avec une première approche sur la sécurité informatique, en lien avec la conférence de Virginie Galindo, tech and innovation communication chez Gemalto. Si la technicité est le pilier de la sécurité informatique le plus discuté, elle doit s’inscrire dans un registre plus global. Pour mieux décrypter les principes de base de la sécurité, elle fait le parallèle entre les problématiques rencontrées par les informaticiens et les agriculteurs.

L’importance de l’évaluation du périmètre et des attaquants

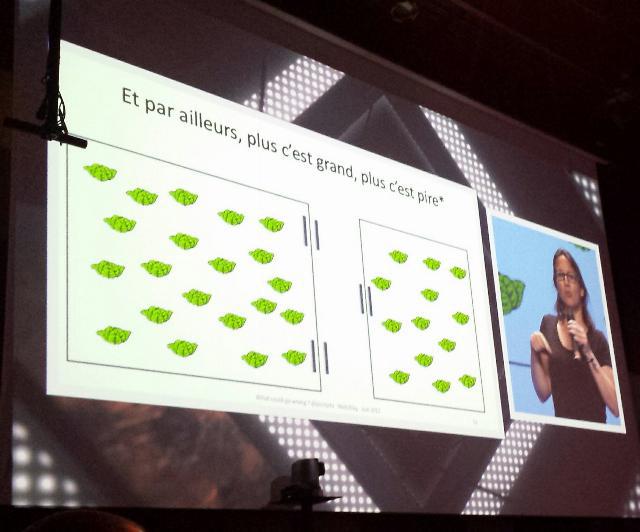

La sécurité est l’affaire de tous. Elle concerne évidemment les professionnels du numérique, mais pas que. Virginie Galindo rappelle que les agriculteurs sont confrontés aux mêmes problématiques que ceux qui travaillent dans le digital. Pour soigner sa sécurité, un agriculteur commencera par évaluer son périmètre : combien de champs, combien de plants de salades possède-t-il ? Cette notion de dimension dans l’espace est importante : plus la surface de vulnérabilité est grande, plus les possibilités d’attaques sont nombreuses. Plus les champs sont nombreux, plus il est compliqué de se protéger : ce sera notamment le cas si l’agriculteur, en plus de la culture de salades, s’occupe de leur conditionnement et de la livraison. En informatique, la détermination du périmètre est une première étape primordiale pour assurer ses systèmes d’information contre les risques d’attaques. Mais pour évaluer ces risques, il faut être capable d’identifier les attaquants potentiels.

Revenons à nos salades : l’identification des attaquants potentiels est la deuxième étape. Ils peuvent plus ou moins nuire à l’exploitation agricole, selon leurs compétences. Un camion qui sort de la route pourrait détruire quelques plants, tandis qu’une averse de grêle pourrait décimer un champ entier. La probabilité d’attaque doit aussi être évaluée : ainsi, bien que les flammes d’un dragon soient plus dangereuses que les mandibules d’une coccinelle, l’agriculteur cherchera d’abord à se protéger contre les coccinelles, plus courantes dans nos régions.

Les responsables de la sécurité informatique peuvent s’inspirer de ces choix et de l’organisation des écosystèmes naturels pour construire leurs propres systèmes sécurisés. La prise en compte du système dans sa globalité est nécessaire pour limiter les risques. La sécurisation d’un système, qu’il s’agisse ou non d’informatique, consiste donc en la mise en place de mesures appropriées pour protéger un périmètre connu des attaques potentielles.

La sécurité c'est (pas) des salades avec @poulpita à @web2day ???? #microw2d pic.twitter.com/39F8giFVQ0

— Théo Vital (@TheoVital) 7 juin 2017

L’impact des nouvelles technologies sur la sécurité informatique

Virginie Galindo est ensuite revenue sur trois technologies et méthodologies tendance : le cloud computing, l’open source et l’UX. Leurs bienfaits sont évidents mais les risques informatiques doivent être évalués et compris des professionnels du digital. Le cloud computing a un impact sur votre périmètre. Si vous décidez d’héberger des données ou des programmes sur un serveur distant qui ne vous appartient pas, vous devez vous poser quelques questions : qui a accès aux données ? quelles sont mes données sensibles ? Pour minimiser les risques, il faut serrer son périmètre au maximum, chiffrer ses données et exiger l’accès aux logs. La transparence des cloud providers est essentielle, elle vous permet de garder la main sur vos données.

Si le cloud computing a un impact sur le périmètre, l’open source a un impact sur les attaques potentielles. On dit souvent que l’open source est un bienfait pour la sécurité, mais ce n’est pas vrai dans tous les cas. Avant d’intégrer ou forker ces sources, renseignez-vous sur leur réputation, sur la dynamicité et l’expertise de la communauté, sur la qualité de la maintenance et l’importance de la sécurité. Privilégiez toujours l’usage d’un code éprouvé.

Enfin, le dernier point évoqué est l’user centric mindset. S’intéresser à l’utilisateur a forcément des bienfaits : les projets gagnent en intelligence, le sens du travail est retrouvé… Le mouvement UX est bienveillant mais il serait illusoire de penser qu’il peut tout régler, surtout sur le thème de la cybersécurité. Aucun utilisateur ne pensera à vous dire “qu’il serait bon que l’algorithme ne soit jamais volé”. En revanche, tous les utilisateurs voudront être identifiés sur votre site une fois pour toute alors que les problèmes de sécurité inhérents sont évidents.

C’est à vous de penser aux coccinelles, pas aux utilisateurs.